In der heutigen fragmentierten Arbeitswelt haben Cloud-Netzwerke für Unternehmen, das Homeoffice, „Bring your own device“-Kulturen und mobile Fernarbeit einen immer größeren Stellenwert. Das bedeutet auch, dass in Sachen IT-Security fundamental umgedacht werden muss, um sensible Daten und Anwendungen zu schützen.

In Zeiten der Industrie-Spionage und Hacker-Angriffe müssen Unternehmer vorsichtig mit ihrem Vertrauen umgehen. Absolute IT-Sicherheit ist keine paranoide Vorsichtsmaßnahme. Sie bewahrt dich vor hohen Verlusten und Schäden an deiner Firma. Anti-Malware-Software, Firewalls und Virtual Private Networks (VPN) können zwar helfen – für eine umfassende Sicherheitsarchitektur reichen sie allerdings nicht mehr aus.

An dieser Stelle kommt Zero Trust ins Spiel. Hierbei handelt es sich jedoch nicht um eine Software bzw. App, die du herunterlädst und damit dein Netzwerk nach der Installation vor allen möglichen Bedrohungen schützt. Vielmehr geht es darum, IT-Sicherheit komplett neu zu denken. Du musst jeden von deinen Mitarbeitern genutzten Computer und somit jeden Zugriffspunkt auf dein System als eine potenzielle Gefahrenquelle ansehen.

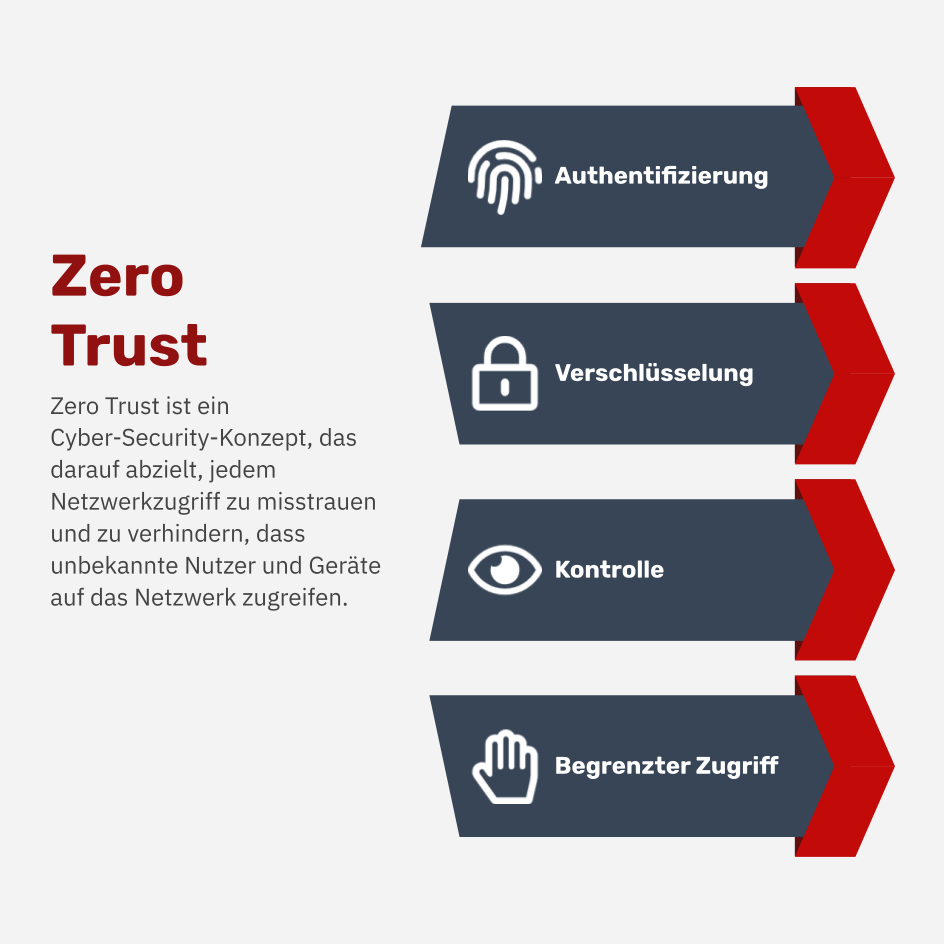

Was ist Zero Trust?

Die Bezeichnung Zero Trust geht auf einen leitenden Analysten des Marktforschungsunternehmens Forrester Research zurück. Nach dem Motto „never trust, always verify“ („Niemals vertrauen, immer überprüfen“) entwickelte er 2010 ein Konzept, das auf der Annahme beruht, dass sich Risiken sowohl außerhalb als auch innerhalb der Firmengrenzen befinden können.

Warum ist Zero Trust notwendig?

Zero Trust ist der beste Weg, um deine Netzwerkstruktur, Netzwerkzugriffe, deine Daten und IP bzw. geistiges Eigentum zu schützen. Unterschiedliche Kontrollpunkte und -instanzen sollen abschreckend auf potenzielle Angreifer wirken und Cyber-Attacken auf dein Netzwerk im Keim ersticken.

Immer mehr Unternehmen greifen im Zuge der Digitalisierung nämlich auf Cloud-basierte IT-Infrastrukturen zurück, die sehr viele praktische und finanzielle Vorzüge eröffnen. Gleichzeitig bieten sie mehr Angriffspunkte für Hacker.

Mitarbeiter können von verschiedensten Computern und von überall aus auf betriebsinterne Daten zugreifen und damit arbeiten. Sind diese Rechner nicht ausreichend geschützt oder verhält sich ein User unvorsichtig, besteht bereits die Gefahr eines kompromittierten Netzwerks. Und je stärker Netzwerkstrukturen anwachsen, desto unübersichtlicher und schwieriger gestaltet sich die Aufrechterhaltung einer adäquaten Sicherheitstaktik.

Eine Gigamon-Studie von 2020, die 500 Führungskräfte aus Deutschland, Frankreich und Großbritannien zum Thema Zero Trust befragte, hält fest:

- 51 Prozent der Unternehmen nahmen eine höhere Bedrohung durch unzureichend gesicherte Computer im Homeoffice wahr

- 41 Prozent verzeichneten einen Anstieg von Phishing-Attacken

- 33 Prozent litten unter Netzwerk-internen Angriffen von freigestellten Mitarbeitern

In manchen Fällen stehen Unternehmensnetzwerke aber nicht nur den Mitarbeitern offen. Möchtest du mit anderen Firmen zusammenarbeiten, musst du ihnen ebenfalls Nutzerrechte einräumen.

Wenn das Netzwerk schließlich noch Ländergrenzen überschreitet und einem globalen Mitarbeiterstab Zugriffe ermöglicht, kann das Thema IT-Security noch komplizierter werden. Plant eine Firma, auf dem chinesischen Markt Fuß zu fassen, muss es beispielsweise in manchen Wirtschaftsbereichen Joint Ventures mit chinesischen Firmen eingehen.

Aus vielerlei Gründen ist es also vernünftig, dein Netzwerk und deine Daten besser abzusichern. Eine Zero-Trust-Architektur stellt sicher, dass nicht alle deine Netzwerk-Segmente für jeden Nutzer zu jeder Zeit zugänglich sind.

Das traditionelle „Trust but verify“-Konzept ist nicht mehr vertrauenswürdig

Bei einem traditionellen Sicherheitskonzept konnten Anwender mit Leichtigkeit auf wichtige Informationen zugreifen, sobald sie einmal eine bestimmte Grenze überschritten hatten. Einmal ins Netzwerk integriert, genossen sie vollstes Vertrauen, sodass weitere und regelmäßige Authentifizierungen sowie Autorisierungen nicht mehr notwendig erschienen.

Das war und ist vor allem heutzutage selbstverständlich mit einem sehr großen Risiko verbunden: Böswillige Akteure, die sich einmal ein gewisses Vertrauen erschlichen haben, besitzen Zugang zu sensiblen Daten, den sie nicht haben sollten. Ebenso können sich Hacker über unsichere Zugriffspunkte, z. B. den Homeoffice-Computer eines Mitarbeiters, Zutritt zu einem Unternehmensnetzwerk verschaffen.

Intrusion-Detection-Systeme können Angriffe auf dein Netzwerk identifizieren. Gemeinsam mit Firewalls und lokaler Antiviren-Software fokussieren sich diese Lösungen allerdings hauptsächlich auf Gefahren von außerhalb.

Sogar rudimentäre Segmentierungen, bei denen das Netzwerk eines Betriebs in verschiedene abgeriegelte Bereiche aufgeteilt wird, können Bedrohungen nur bedingt eindämmen. Gibt es nur wenige Autorisierungszugänge zwischen den unterschiedlichen Bereichen, haben Hacker immer noch ein zu leichtes Spiel für einen breitflächigen Angriff auf dein Netzwerk.

Zero-Trust-Grundprinzipien

Eine Zero-Trust-Implementierung setzt voraus, dass du mehrere Grundsätze befolgst, um den Schutz deines Netzwerk zu garantieren. Hierzu gehören die ständige Überprüfung und Überwachung des Datenverkehrs, aber auch eine Anwendung von zahlreichen vorsorglichen Sicherheitstechniken. Letztendlich muss diese Strategie ins Fleisch und Blut deines Unternehmens übergehen, um effektiv zu sein.

Ständige Überprüfung von Zugriffen

Wie bereits geschildert, muss sich jede Firma bewusst machen, dass es prinzipiell keinen vertrauenswürdigen Netzwerk-User gibt. Mögliche Bedrohungen können sich zu jedem Zeitpunkt außerhalb und innerhalb des Netzwerks befinden. Deswegen muss jeder Zugriff auf ein System, auf jeden Netzwerkbereich und jede Datenanfrage erneut mithilfe diverser Maßnahmen authentifiziert und autorisiert werden.

Besteht Zweifel an der Identität des Anwenders, werden Sicherheitsanforderungen nicht erfüllt oder ist eine Autorisierung für ein Netzwerksegment nicht vorhanden, sollte ein sofortiger Ausschluss bzw. eine Blockierung die Folge sein. Der Sachverhalt lässt sich anschließend immer noch aufklären, wenn es sich z. B. um ein Missverständnis handelt. Bis dahin hast du allerdings für den Schutz deines Systems gesorgt.

Mithilfe zahlreicher Techniken kannst du garantieren, dass Angreifer gar nicht erst auf dein Netzwerk zugreifen können. Kommt es trotzdem dazu, sorgst du mit den Zero-Trust-Methoden dafür, dass sie innerhalb deines Systems nicht weit kommen.

Multi-Faktor-Authentifizierungen

- Nutzername und Passwort

- Sicherheitsfragen, die nur autorisierte Personen beantworten können

- Identitäts-Bestätigung via E-Mail oder SMS-Nachricht, z. B. mithilfe eines Sicherheitscodes

- Biometrische Daten wie Fingerabdruck oder Scan der Iris

Mikro-Segmentierung

Zero-Trust-Netzwerke arbeiten außerdem nach dem Prinzip der Mikro-Segmentierung. Hierbei unterteilst du dein Netzwerk in kleine, spezifische Zonen. Auf diese Weise haben User lediglich Zugriff auf den Netzwerk-Bereich und dessen Ressourcen, für den auch eine Autorisierung vorliegt.

Alle anderen Zonen sind davon abgegrenzt und benötigen wiederum eine andere Autorisierung. So können selbst Hacker, die sich unautorisierten Zugang zu einem Netzwerkbereich verschaffen, nicht gleich auf alle anderen Zonen zugreifen und dort Schaden anrichten oder Spionage betreiben. Das nächste Level bleibt ihnen sozusagen verwehrt, weil sie an den Kontrollen der anderen Sektion scheitern oder sich davon abschrecken lassen.

Least privileges just in time

Hinter diesen Zero-Trust-Sicherheitsvorkehrungen steckt noch ein weitere Idee. Nämlich, dass jeder User nur die Berechtigungen für Netzwerk-Zugänge erhält, die für die gegenwärtige Arbeit absolut notwendig sind. Das kann sogar nur für eine zeitlich begrenzte Session geschehen, bevor diese Befugnisse wieder entzogen werden.

Darüber hinaus muss kontrolliert werden, ob der Nutzer-Computer unter anderem mit einer aktuellen Antiviren-Software und einem sicheren Betriebssystem ausgestattet ist. Auch das Netzwerk, in dem sich der jeweilige Anwender aufhält, sollte einen gewissen Sicherheitsstandard erfüllen. Können eine, mehrere oder gar alle Anforderungen nicht erfüllt werden, bleibt der Zugriff auf den Netzwerkbereich und die entsprechenden Ressourcen verwehrt.

Überwachung des Datenverkehrs innerhalb des Netzwerks

Bestenfalls lassen sich Cyber-Angriffe und Risiken durch das Zero-Trust-Modell komplett vermeiden. Hat ein Hacker dennoch Erfolg bei einem Angriff, ist es essentiell, dass du die Lücke frühzeitig bemerkst und die Gefahr eindämmst.

Der Datenaustausch am digitalen Arbeitsplatz stellt keine Freizeitaktivität deiner Mitarbeiter dar, die der Privatsphäre unterliegt. Selbst wenn sie sich im Homeoffice befinden, dürfen sie bei dieser Art von Arbeit nicht unbeobachtet bleiben.

IT-Sicherheit als Unternehmenskultur

Der Zero-Trust-Ansatz muss in Fleisch und Blut der Firma und ihrer Mitarbeiter übergehen. Nur auf diese Weise kann sie effektiv funktionieren.

Nicht nur bei jeder Verbindung und bei jedem Zugriff muss ein entsprechendes Regelwerk vorliegen. Auch bei jeder Erweiterung und Veränderung der IT-Infrastruktur musst du die Sicherheitsstrategie neu betrachten. Anpassungen und Weiterentwicklungen des Zero-Trust-Regelwerks sind ein kontinuierlicher Bestandteil eines jeden System-Fortschritts. Je später in der Entwicklungsphase einer Applikation, eines Systems bzw. eines Netzwerks diese Vorgehensweise umgesetzt werden, desto schwieriger gestaltet sich letztendlich die Integrierung.

Andererseits ist es ratsam, alle Anpassungen auf ihre Sinnhaftigkeit und Effektivität hin zu untersuchen. Ferner sollten Zero-Trust-Maßnahmen die Usability eines Netzwerks nicht gefährden sowie Produktivität und Effizienz deiner Arbeit nicht mehr als notwendig eingeschränkt werden. So viel Schutz, wie es nur irgendwie geht, ist nicht immer sinnvoll oder hilfreich. Vielmehr solltest du eine gesunde Balance finden.

Das alles ist selbstverständlich mit finanziellen und zeitlichen Investitionen sowie großen Anstrengungen verbunden. Allerdings kann es, je nach Unternehmen und Branche, zu großen Schäden kommen, die wiederum hohe Kosten nach sich ziehen, wenn du diesen Aufwand nicht betreibst. Eine nüchterne Abwägung ist hier gefragt.

Implementierung von Zero Trust

Zero Trust heißt nicht notwendigerweise, dass du jede bisher verwendete Vorsichtsmaßnahme entsorgen musst. Es gibt Methoden, Tools und Software, die innerhalb eines Zero-Trust-Gerüsts effektiv arbeiten, und andere, die weniger erfolgreich funktionieren.

Letztendlich sind die meisten Betriebe und Organisationen unterschiedlich aufgebaut. Das gilt auch für deren IT-Infrastrukturen. Deswegen gibt es nicht den einen Universalweg, um einen entsprechenden Schutzschild überzustülpen. Die Zero-Trust-Methoden müssen auf die unterschiedlichen Bedürfnisse der jeweiligen Firma abgestimmt sein.

Dennoch gibt es einige allgemeingültige Möglichkeiten, Zero-Trust-Methoden anzuwenden und für mehr Sicherheit innerhalb deines Netzwerks zu sorgen.

Unternehmen und seine Infrastruktur begutachten

Untersuche als erstes den zu beschützenden Bereich. Identifiziere, welche sensiblen Daten, Assets, Anwendungen und Dienste in diesen Bereich fallen. Nimm auch noch einmal alle bisher genutzten Maßnahmen und -tools kritisch unter die Lupe, die du und dein Betrieb bisher verwendet haben.

Frage dich, ob diese noch ausreichen und modernen Standards entsprechen, um deine digitalen Wertsachen vor Hacker-Einbrüchen zu schützen. Gibt es kleine oder große Sicherheitslücken, die du schließen musst? Deine wichtigsten Daten und Ressourcen sollten besonders hohen Schutz genießen.

Erstelle ein Verzeichnis deiner Assets und Zugriffsberechtigungen

Identifiziere und katalogisiere wichtige Daten. Finde heraus, wo in deinem Netzwerk sie sich befinden. Lege ein Regelwerk fest, das besagt, wer unter welchen Umständen Zugriff darauf erhalten darf.

Ermittle ferner, wie die verschiedenen Cloud- bzw. DaaS-Anwendungen miteinander verknüpft sind und interagieren. An diesen Stellen sollten einerseits keine Security-Leaks auftreten, andererseits muss die Kompatibilität dieser Ressourcen auch mit Grenzkontrollen weiterhin gesichert sein. Schließlich möchtest du problemlose Arbeitsabläufe weiterhin gewährleisten.

Etabliere Verteidigungs- und Vorsichtsmaßnahmen

Mit einer Reihe von Sicherheits- und Vorsorgemaßnahmen kannst du Hacker abschrecken oder Einbruchversuche auf dein Netzwerk völlig vereiteln:

- Multi-Faktor Authentifizierungen (MFA) sind ein unerlässlicher Bestandteil der Zero-Trust-Strategie, der für alle Mitarbeiter und User deines Netzwerk eingesetzt werden muss.

- Sobald du die sensiblen Daten identifiziert hast, bestimme die Mitarbeiter bzw. Nutzer und gewähre ihnen den geringstmöglichen Zugriff, der für ihre Rolle in deinem Unternehmen oder für ein laufendes Projekt notwendig ist. Sie dürfen also keinen Zugang zu Daten oder Anwendungen erhalten, die sie nicht für ihr Aufgabe benötigen.

- Setze eine Netzwerk-, Mikro- bzw. Perimeter-Segmentierung um. Bestimme, wer auf welches Segment oder mehrere Segmente Zugriff haben soll. Wie du diese Segmente organisierst – beispielsweise nach Benutzergruppen, -standorten oder bestimmten, logisch miteinander zusammenhängenden Anwendungen –, bleibt letztendlich dir überlassen. Es sollte aber für deine Firma und deine Organisation sowie für einen effizienten Arbeitsablauf Sinn ergeben. Wichtig ist, dass die Grenzen zwischen diesen Segmenten immer wieder kontrolliert werden. Selbst wenn Hacker sich bestimmte Autorisierungen erschleichen, können sie nur auf einen Bereich zugreifen und stoßen immer wieder auf Grenzkontrollen, die sie überwinden müssen.

Absolute Netzwerktransparenz

Eine kontinuierliche Überwachung, Protokollierung und Analyse des gesamten Datenverkehrs innerhalb des Netzwerks hilft dir dabei, verdächtige Aktivitäten zeitnah zu identifizieren. Eindringlinge kannst du entsprechend schnell stoppen sowie die eventuell verursachten Probleme in einem nächsten Schritt ermitteln, untersuchen und beheben.

Herausforderungen von Zero Trust

Auch wenn die Anwendung von Zero-Trust-Prinzipien zahlreiche Vorzüge mit sich bringt, musst du auch mit einigen Herausforderungen rechnen.

Nicht kompatible Altsysteme

Altsysteme oder sogenannte Legacy-Apps oder -Software, also bereits etablierte Unternehmenssoftware oder Netzwerkressourcen, sind meistens ein untrennbarer fester Bestandteil eines Betriebs. Bei einer alten IT-Infrastruktur gestaltet sich die Integrierung in eine Zero-Trust-Architektur deswegen häufig schwieriger. Selbst wenn es sich um eine überholte und unsichere Technologie handelt, möchten oder können manche Firmen und Organisationen nicht auf sie verzichten.

Einerseits können solche Systeme oftmals nicht mit den umfangreichen Identitätsprüfungen geschützt werden, wie es bei der Zero-Trust-Vorgehensweise üblich und notwendig ist. Andererseits ist es äußerst kostspielig und arbeitsintensiv, diese Daten neu zu archivieren.

Die Folge ist, dass Altsysteme von Zero-Trust-Schutzmaßnahmen ausgeschlossen werden und dementsprechend im schlimmsten Fall eine Schwachstelle bzw. ein Sicherheitsleck darstellen. Manche Maßnahmen für diese Systeme können auch zu einer problematischen Nutzererfahrung führen – oder die Verwendung wird vollständig verboten. In beiden Fällen kann sich die Produktivität der Mitarbeiter und letztendlich des gesamten Betriebs verringern.

Vielen Betrieben fehlen außerdem die technischen und logistischen Möglichkeiten, die Aktivitäten in ihrem Netzwerk vollständig zu beobachten und zu protokollieren. Jeder User mit zu vielen Nutzerrechten stellt damit eine Gefahr dar und ist anfällig für Hacker-Angriffe, die sich unbeobachtet und ungehindert innerhalb der digitalen Unternehmensgrenzen bewegen können.

Festhalten an alten Sicherheitsstrukturen

Neben den Altsystemen hat sich bei vielen Firmen bereits eine fest verankerte Sicherheitsstruktur etabliert. In diese haben Unternehmer mit hoher Wahrscheinlichkeit viel Geld und Arbeit investiert. Es ist nur zu menschlich, an bewährten – oder augenscheinlich bewährten – Systemen festzuhalten, wenn bis heute keinerlei Bedrohungen bemerkt wurde.

Positiver Ausblick auf Zero Trust

Je nach Unternehmenskultur kann es schwerfallen, diese Strukturen aufzubrechen und einen relativ neuen Ansatz zu verwirklichen. Dennoch scheinen viele Konzerne diesem Wechsel positiv entgegenzusehen.

Außerdem rückt die Sorge vor Cyber-Angriffen, die enorme Schäden nach sich ziehen können, immer mehr in den Vordergrund. Der Gedanke, dass diese Angriffe nicht immer nur von außen kommen, muss sich noch in vielen Köpfen verfestigen.

Mit der Zunahme der Digitalisierung und flexibleren Arbeitsverhältnissen – beispielsweise der zunehmenden Verlagerung ins Homeoffice – erfolgt jedoch langsam ein Umdenken.

Auch das beweist die eingangs genannte Gigamon-Studie. Das Bewusstsein, dass eine zunehmende Menge von Daten mehr Beobachtung und Schutz benötigt, ist immerhin bei 36 Prozent der befragten Führungskräfte vorhanden. 89 Prozent haben bereits von Zero Trust gehört und 67 Prozent wenden es an oder planen eine Implementierung.

- 54 Prozent möchten damit Risiken eindämmen und den Schutz ihres Netzwerks stärken

- Datenschutz ist für 51 Prozent ein wichtiger Grund

- 49 Prozent möchten sich vor Bedrohungen durch die eigenen Mitarbeiter absichern

Der Mitarbeiterstab eines jeden Unternehmens muss an einem Strang ziehen und eine gewisse Sensibilität und Denkweise entwickeln, um ein funktionierendes und effektives Sicherheitskonzept zu verwirklichen und am Laufen zu halten. Regelmäßige Schulungen können ebenfalls unterstützend wirken.

Häufig gestellte Fragen zu Zero Trust

An dieser Stelle möchten wir häufig gestellte Fragen zu Zero Trust beantworten.

Was ist eine Zero-Trust-Architektur?

Eine Zero-Trust-Architektur ist ein Sicherheitsmodell, mit dem Ziel, die Angriffsfläche eines Netzwerks zu reduzieren. Außerdem sollen dadurch Bedrohungen verhindert und die Sicherheit verstärkt werden.

Wieso ist Zero Trust wichtig?

Zero-Trust ist wichtig, weil es Unternehmen dabei hilft, ihre Daten besser zu schützen. Der Ansatz ermöglicht es Unternehmen, ihre Netzwerke vor Datendiebstahl, Malware und anderen Cyberbedrohungen zu schützen.

Welche Herausforderungen bringt Zero Trust mit sich?

Die größte Herausforderung bei der Implementierung von Zero Trust sind die Kosten. Ein weiteres Problem ist der Aufwand, der erforderlich ist, um die notwendigen Richtlinien und Verfahren zu implementieren und zu verwalten.

Wie funktioniert Zero-Trust?

Zero-Trust verfolgt einen Ansatz, bei dem jeder Benutzer und jede Interaktion einer Authentifizierung und Autorisierung unterzogen wird, bevor der Zugriff gewährt wird. Es werden sogar vertrauenswürdige Benutzer und Geräte nicht als sicher betrachtet werden, bevor sie authentifiziert wurden.

Wo wird Zero-Trust verwendet?

Zero-Trust wird häufig in Unternehmensnetzwerken verwendet, um sensible Daten vor unbefugtem Zugriff zu schützen. Es wird auch in der Cloud-Sicherheit und in der Netzwerk- und Endgeräte-Sicherheit eingesetzt.