Spoofing stellt eine ernstzunehmende Bedrohung in unserer digitalen Welt dar. Kriminelle nutzen diverse Methoden, um sich als vertrauenswürdige Personen oder Organisationen auszugeben und somit beispielsweise sensible Informationen zu stehlen oder die Kommunikation zu manipulieren. In diesem Artikel zeigen wir dir, wie du solche betrügerischen Aktivitäten erkennen und dich dagegen schützen kannst.

Wir präsentieren dir technische und organisatorische Maßnahmen, die dabei helfen, Spoofing-Angriffe effektiv abzuwehren. Durch unsere präzisen und detaillierten Erklärungen wirst du Folgendes meistern:

- Das Erkennen von Anzeichen, die auf Spoofing-Angriffe hindeuten

- Das Anwenden individueller Abwehrstrategien

- Das Entwickeln des bestmöglichen Schutzes für Unternehmen

Profitiere von unseren Empfehlungen, um gegen betrügerische Kommunikation bestens gewappnet zu sein und dein digitales Leben sicherer zu gestalten!

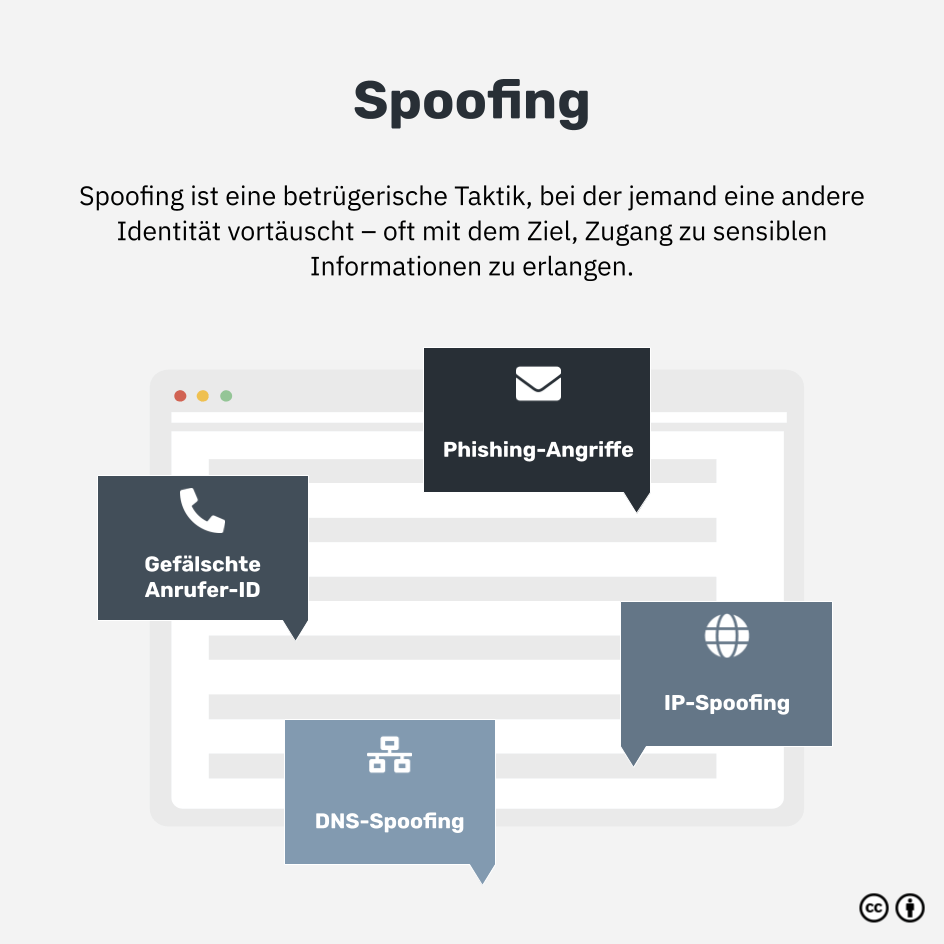

Was ist Spoofing?

Spoofing-Methoden im Überblick

Zunächst stellen wir verschiedene Spoofing-Techniken vor und erläutern, worauf du achten solltest.

Mail-Spoofing

Mail-Spoofing besteht darin, die Adressleiste einer E-Mail zu fälschen und dem Empfänger eine scheinbar legitime Kommunikation vorzugaukeln. Spoofer nutzen diese Methode häufig in Kombination mit Phishing-Angriffen, um Zugangsdaten zu Konten oder persönliche Informationen abzufischen. Typischerweise modifizieren sie den Anzeigenamen, ohne die eigentliche Absenderadresse zu ändern, sodass es im E-Mail-Client authentisch wirkt.

IP-Spoofing

IP-Spoofing ist eine Technik, bei der der Angreifer Datenpakete mit einer gefälschten IP-Adresse, sogenannte gespoofte Pakete, versendet. Dabei wird die eigene Identität verschleiert und das Vertrauen des Empfängers ausgenutzt. Angreifer manipulieren beispielsweise Netzwerkprotokolle wie ARP (Address Resolution Protocol), um Zugang zu vertraulichen Daten zu erhalten und die Kommunikation zu infiltrieren oder stören.

DNS-Spoofing

DNS-Spoofing, auch als DNS-Cache-Poisoning bekannt, betrifft Domain Name System (DNS) Server und leitet Anfragen auf gefälschte Server um, um Netzwerkverkehr abzufangen oder weiterzuleiten. Hierbei manipulieren Angreifer DNS-Einträge, um gefälschte Webseiten unter der scheinbar echten Adresse zu präsentieren. Ziel dieser Angriffe ist es, Informationen abzugreifen oder Schadsoftware zu verbreiten.

Caller-ID-Spoofing

Caller-ID-Spoofing bezeichnet das Fälschen der Identität bei Telefonanrufen, indem die übertragene Rufnummer manipuliert wird. Der Anruf erscheint dem Empfänger somit als legitimer Kommunikationskanal, während der tatsächliche Anrufer seine Identität verbirgt. Solche Anrufe werden oft für Betrugsversuche oder unerwünschte Werbung eingesetzt.

SMS-Spoofing

SMS-Spoofing bezieht sich auf das Versenden von Textnachrichten unter einer falschen Absenderadresse. Der Angreifer ändert hierbei die Absenderinformationen, sodass die Nachricht scheinbar von einer bekannten Nummer oder Organisation stammt. Oftmals geht es darum, persönliche Informationen zu erlangen oder Schadsoftware über eingebettete Links in den Nachrichten zu verbreiten.

GPS-Spoofing

Beim GPS-Spoofing werden die Signale des Global Positioning Systems (GPS) manipuliert, um gefälschte Standortinformationen zu erzeugen. Dies kann für persönliche Zwecke eingesetzt werden, etwa um Ortsbeschränkungen in Apps zu umgehen, oder auch bei koordinierten Angriffen auf Infrastruktureinrichtungen, um den Betrieb zu stören oder Daten abzuschöpfen.

Spoofing im Vergleich zu anderen Angriffen

Damit du Spoofing-Angriffe differenzierter betrachten und in den Kontext anderer Angriffsarten, beispielsweise Phishing und Session-Hijacking, einordnen kannst, beleuchten wir nun die jeweiligen Unterschiede.

Der Unterschied zwischen Spoofing und Phishing

Obwohl Spoofing und Phishing in beiden Fällen als cyberkriminelle Betrügereien gelten, lassen sich grundlegende Unterschiede zwischen diesen beiden Angriffsformen feststellen. Während Spoofing darauf abzielt, eine bösartige Quelle durch die Verschleierung einer falschen, legitimen Identität zu tarnen, verfolgt Phishing das Ziel, Nutzer durch eine gefälschte Kommunikation zu täuschen, um persönliche Daten wie Passwörter oder Kreditkarteninformationen abzugreifen.

Phishing-Angriffe nutzen häufig Mail-Spoofing, um das Vertrauen der Opfer zu erschleichen. Sie können aber auch als Pharming oder unter Anwendung von Identitätsdiebstahl auftreten. Im Gegensatz dazu stellt Spoofing in erster Linie eine Technik dar, die innerhalb von Computernetzwerken in verschiedenen Situationen eingesetzt wird und nicht zwangsläufig zur Datenentwendung dient.

Spoofing und Session-Hijacking: Gemeinsamkeiten und Unterschiede

Sowohl Spoofing als auch Session-Hijacking weisen Gemeinsamkeiten auf, denn in beiden Fällen versuchen Angreifer durch Täuschung und Manipulation Zugang zu Informationen, Geräten oder Systemen zu erlangen. Dafür wenden sie Techniken wie Malware oder Betrug an. Gemeinsamkeiten sind:

- Beide Angriffsarten nutzen das Vertrauen der Opfer aus.

- Sie können gleichermaßen in diversen Kommunikationsnetzwerken zum Einsatz kommen (z. B. Mail, SMS, IP usw.).

- Bei beiden Methoden wird versucht, den Angreifer als legitime Quelle erscheinen zu lassen.

So lauten die Unterschiede:

- Spoofing konzentriert sich darauf, eine legitime Identität vorzutäuschen, während Session-Hijacking vorwiegend darin besteht, eine bereits bestehende Sitzung zwischen einem Nutzer und einer legitimen Quelle zu kapern.

- Um eine bestehende Verbindung zu übernehmen, benötigt Session-Hijacking üblicherweise Zugriff auf die Sitzungsdaten des Opfers, zum Beispiel einen Sitzungscookie, während Spoofing solche Informationen normalerweise nicht erfordert.

Erkennen von Spoofing-Angriffen

Um sich erfolgreich gegen Spoofing-Angriffe zu wehren, ist es nötig, die betrügerische Kommunikation zu identifizieren. Erfahre, wie du Manipulationsversuche erkennst und so präventive Maßnahmen ergreifst.

Anzeichen betrügerischer Kommunikation

Die Unterscheidung zwischen manipulierter und echter Kommunikation kann schwierig sein. Dennoch gibt es einige Indikatoren, die dir bei der Erkennung von Spoofing-Angriffen helfen:

- Dringlichkeit: Betrüger appellieren oft an ein Gefühl der Dringlichkeit, um ihre Opfer zu vorschnellen Handlungen zu bewegen, bei denen sie die Konsequenzen nicht bedenken.

- Kontoinformationen: Sei aufmerksam, wenn jemand dich auffordert, persönliche oder Kontodaten preiszugeben. Vertrauenswürdige Organisationen oder Unternehmen fragen solche Informationen niemals über unsichere Kanäle ab.

- Tippfehler und Grammatikfehler: Schlecht formulierte Kommunikation mit Schreib- und Grammatikfehlern kann auf Manipulationen hindeuten, da seriöse Institutionen in der Regel ihre Texte Korrektur lesen lassen.

Beispiele für Spoofing-Angriffe

Die Tricks, die Angreifer bei Spoofing-Angriffen einsetzen, sind häufig subtil und nicht sofort erkennbar. Um ein besseres Verständnis dafür zu bekommen, wie solche Angriffe in der Praxis aussehen, schauen wir uns einige verbreitete Szenarien an:

- Mail-Spoofing: Du erhältst eine E-Mail, die vermeintlich von deiner Bank stammt und darum bittet, deine Kontodaten zu bestätigen. Obwohl das Logo und die Farben wie bei der echten Bank erscheinen, weist die Absenderadresse Tippfehler oder ungewöhnliche Zeichen auf.

- Caller-ID-Spoofing: Du bekommst einen Anruf von einer Nummer, die der deiner Bank oder eines anderen vertrauenswürdigen Unternehmens ähnlich ist. Die anrufende Person gibt vor, ein Mitarbeiter des Unternehmens zu sein und fordert dich auf, deine Kontodaten zum Zweck der Überprüfung durchzugeben.

- DNS-Spoofing: Du versuchst, eine vertrauenswürdige Website aufzurufen, landest allerdings auf einer gefälschten Seite, die täuschend echt aussieht. Diese falsche Seite fordert dich auf, deine Anmeldedaten einzugeben, um Zugang zu erhalten.

Schutzmaßnahmen gegen Spoofing

Erfahre zuletzt, wie du dich optimal gegen diese Bedrohung wappnen kannst.

Individuelle Abwehrstrategien für Internetnutzer

Mit den richtigen Maßnahmen kannst auch du als einzelner Nutzer dazu beitragen, gefälschte Kommunikationsversuche und Cyberangriffe erfolgreich abzuwehren:

- Sei aufmerksam beim Öffnen von E-Mails unbekannter Absender: Prüfe die E-Mail-Adresse gründlich, bevor du Links anklickst oder Dateien öffnest.

- Setze auf Antivirenprogramme und Sicherheitssoftware: Sorge stets dafür, diese Tools aktuell zu halten, um Spoofing-Versuche frühzeitig zu erkennen und abzuwehren.

- Aktualisiere regelmäßig deine Betriebssysteme, Browser und Apps: Aktuelle Softwareversionen enthalten oft wichtige Sicherheitsupdates, die vor Spoofing-Angriffen schützen.

Empfohlene Vorgehensweisen

Auch für Unternehmen gibt es effektive Ansätze, um Spoofing-Attacken abzuwehren und den Schutz sensibler Daten zu gewährleisten:

- Schule deine Mitarbeiter: Regelmäßige Sicherheitstrainings sensibilisieren das Team für die Gefahren von Spoofing-Angriffen und anderen Cyberbedrohungen.

- Nutze DMARC (Domain-based Message Authentication, Reporting & Conformance): Dieses E-Mail-Authentifizierungsprotokoll unterstützt Unternehmen dabei, die Anzahl gefälschter E-Mails zu reduzieren und die E-Mail-Sicherheit zu erhöhen.

- Setze auf Verschlüsselung und sichere Kommunikationskanäle: Technologien wie SSL/TLS oder VPNs verhindern, dass Angreifer Daten abhören, umleiten oder verschleiern können.

Technologien zur Abwehr von Spoofing-Angriffen

Verschiedene innovative Technologien wurden entwickelt, um Spoofing-Angriffe effektiv zu erkennen und zu verhindern:

- Firewalls und Intrusion Detection Systems (IDS): Diese Systeme überwachen und filtern den Netzwerkverkehr, um mögliche Spoofing-Versuche frühzeitig zu identifizieren und zu blockieren.

- Verhaltensbasierte Analyse: Mittels dieser Technologie werden ungewöhnliche Netzwerkaktivitäten oder Nutzerverhaltensmuster identifiziert, die auf Spoofing-Angriffe hindeuten können.

- Netzwerksegmentierung: Die Trennung von kritischen und unkritischen Netzwerksegmenten minimiert das Risiko eines Spoofing-Angriffs, indem der Zugriff auf sensible Bereiche eingeschränkt wird.

Browser-Isolierung und ihre Bedeutung für die Sicherheit

Die Browser-Isolierung ist eine Technologie, welche das sichere Surfen im Web unterstützt, indem sie schädliche Inhalte und Anwendungen vom Nutzer fernhält. Bei diesem Verfahren wird der Webinhalt auf einem Remote-Server ausgeführt und lediglich das sichere Bild des Inhalts oder der Anwendung wird an den Benutzer gesendet. Dadurch wird verhindert, dass im Browser Malware oder andere schädliche Inhalte ausgeführt werden und du somit Opfer von Spoofing-Angriffen oder anderen Cybergefahren wirst.

Fazit: Schutz vor betrügerischer Spoofing-Kommunikation

Spoofing-Angriffe zielen darauf ab, vertrauenswürdige Kommunikationswege zu imitieren, um sensible Informationen abzugreifen oder die Kommunikation zu manipulieren. Die frühzeitige Erkennung solcher Angriffe und schnelle Gegenmaßnahmen bilden den Schlüssel im Kampf gegen Spoofing.

Nimm Folgendes mit:

- Achtsamkeit: Bleibe wachsam, um betrügerische Kommunikation von echter Kommunikation unterscheiden zu können.

- Prävention: Individuelle Internetnutzer und Organisationen können selbstständig proaktive Schritte unternehmen, um Spoofing-Angriffen vorzubeugen und ihre Daten zu schützen.

- Technologieeinsatz: Setze auf Technologien wie Firewalls, Intrusion Detection Systeme und die Browser-Isolierung, um Spoofing-Angriffe wirkungsvoll abzuwehren.

Lege direkt los, indem du die genannten Schutzmaßnahmen beachtest und proaktiv über deine Kommunikation nachdenkst! Auf diese Weise kannst du dich und dein Unternehmen wirkungsvoll gegen Spoofing-Angriffe und andere Cybergefahren absichern.

FAQ

Häufig gestellte Fragen und entsprechende Antworten sind im Weiteren aufgelistet.

Welche verschiedenen Arten von Spoofing gibt es?

Die verschiedenen Arten von Spoofing umfassen IP-Spoofing, E-Mail-Spoofing, URL-Spoofing, DNS-Spoofing und ARP-Spoofing. Um Angriffe zu verhindern, solltest du stets Vorsicht bei unbekannten Absendern und URLs walten lassen sowie die Sicherheitssoftware auf dem aktuellen Stand halten.

Wie kann man sich vor Spoofing-Angriffen schützen?

Um dich vor Spoofing-Angriffen zu schützen, führe sicherheitshalber aktiv regelmäßige Software-Updates durch, nutze vertrauenswürdige Antivirenprogramme und verifiziere die Absender von E-Mails kritisch. Achte auf verdächtige Inhalte und überprüfe URLs vorsichtig, bevor du sie anklickst.

Was ist die Absicht von Angreifern bei einem Spoofing-Angriff?

Die Absicht von Angreifern bei einem Spoofing-Angriff besteht darin, Identitäten oder Adressen vorzutäuschen, um Zugang zu erlangen oder Informationen zu stehlen. Hierbei täuschen sie eine vertrauenswürdige Absenderadresse vor, um ein Opfer zur Freigabe sensibler Daten zu bewegen oder Schadsoftware einzuschleusen.

Welche Techniken werden fürs Spoofing verwendet?

Die Techniken fürs Spoofing umfassen IP-Spoofing, E-Mail-Spoofing und ARP-Spoofing. Schütze dich, indem du sichere Kommunikationswege nutzt und verdächtige E-Mails überprüfst. Vorsicht bei unbekannten Absendern ist stets ratsam.

Welche Auswirkungen hat Spoofing auf Unternehmen und Privatpersonen?

Spoofing betrifft Unternehmen und Privatpersonen durch Identitätsmissbrauch, Datendiebstahl und finanziellen Verlust. Schütze dich durch starke Passwörter, eine Multi-Faktor-Authentifizierung und ständige Wachsamkeit bei der Überprüfung von Kommunikationsquellen.

Gibt es Beispiele für bekannte Spoofing-Angriffe in der Vergangenheit?

Beispiele für bekannte Spoofing-Angriffe sind der MyEtherWallet-Angriff in 2018 und der WhatsApp-Gold-Betrug in 2016. Um Spoofing vorzubeugen, solltest du stets verdächtige Nachrichten hinterfragen und SSL-Zertifikate prüfen. Nutze zudem starke Authentifizierungsverfahren, etwa die Zwei-Faktor-Authentifizierung.